ระยะหลังมานี้ iOS ถึงแม้จะเคยถูกยอมรับในด้านความปลอดภัยจากมัลแวร์ และแฮกเกอร์ที่สูง แต่ตราบใดที่ยังเป็นที่นิยมใช้งานอยู่ แฮกเกอร์ก็ย่อมที่จะพัฒนาตัวเองเพื่อเข้ามาก่ออาชญากรรมอยู่เสมอ

จากรายงานโดยเว็บไซต์ Cyber Security News ได้รายงานถึงการกลับมาของมัลแวร์ LightSpy ซึ่งเป็นมัลแวร์ประเภทเพื่อการสอดแนม หรือ SpyWare ที่เคยได้มีการระบาดในช่วงเดือนพฤษภาคมที่ผ่านมา ซึ่งการกลับมาในครั้งนี้นั้น ทางทีมวิจัยจาก ThreatFabric ซึ่งเป็นบริษัทผู้เชี่ยวชาญด้านการจัดการกับภัยไซเบอร์ ได้รายงานการกลับมาของมัลแวร์ตัวดังกล่าวในเวอร์ชัน 7.9.0 ซึ่งพัฒนาไปไกลกว่าเวอร์ชันก่อนอย่าง 6.0.0 เป็นอย่างมาก

บทความเกี่ยวกับ Apple อื่นๆ

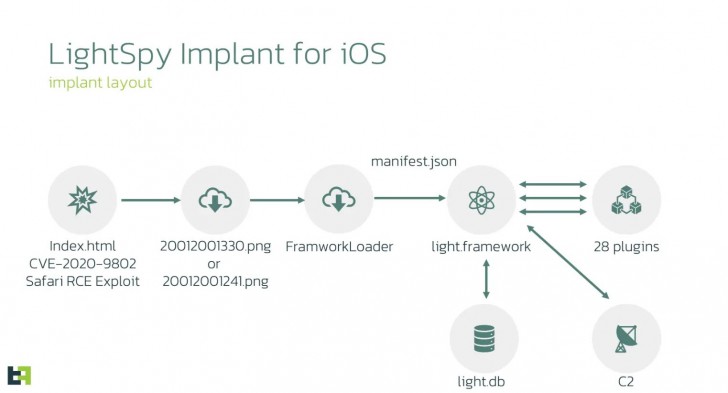

ซึ่งการโจมตีของมัลแวร์ตัวดังกล่าวจะเริ่มขึ้นด้วยการใช้ช่องโหว่ของเว็บเบราว์เซอร์ Safari ที่มีชื่อว่า CVE-2020-9802 โดยเป็นช่องโหว่ที่เปิดช่องให้แฮกเกอร์สามารถข้อบกพร่องในส่วนของ WebKit เพื่อเข้าสู่ระบบได้ ซึ่งในกรณีนี้จะเป็นการแฮกผ่านสคริปท์ในรูปแบบ HTML หรือ “HTML-based exploit delivery system” ซึ่งจะนำไปสู่การรัน “FrameworkLoader” เพื่อทำ JailBreak เครื่อง ซึ่งเป็นเทคนิคที่เรียกว่า “Rootless Jailbreak” โดยการทำ JailBreak ดังกล่าวนั้นจะเป็นการทำเพียงชั่วคราว และเครื่องจะกลับคืนสู่สภาวะปกติหลังการรีบูท (1-day Exploits) จากนั้นมัลแวร์ก็จะทำการฝังตัวแกนของที่มีชื่อว่า “LightSpy Core” พร้อมทั้ง Plugin ต่าง ๆ ที่เกี่ยวข้อง โดยตัวมัลแวร์ (Light.framework) จะทำการติดต่อกับฐานข้อมูลหลัก (Light.db) ซึ่งมีการบรรจุคำสั่งเพื่อสั่งการในการทำงานต่าง ๆ และเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ซึ่งมีอยู่ 5 แห่ง ผ่านการติดต่อด้วยเครื่องมือที่มีชื่อว่า “WebSocket Connections” โดยทีมวิจัยได้ระบุว่า ตัวมัลแวร์จะทำการสื่อสารกับ C2 ผ่านหมายเลข IP “103.27.109[.]217” ที่มีการใช้ใบรับรองที่ทางแฮกเกอร์สร้างขึ้นเอง (Self-Signed SSL Certificates) ไม่เพียงเท่านั้น ยังมีรายงานอีกว่ามัลแวร์เวอร์ชันล่าสุดนี้มีการใช้ช่องโหว่ CVE-2020-3837 เพื่ออัปเกรดสิทธิ์ในการเข้าถึงและควบคุมระบบอีกด้วย

ภาพจาก : https://cybersecuritynews.com/lightspy-ios-malware-upgraded/

นอกจากความสามารถโดยพื้นฐานตามที่ได้กล่าวมาแล้ว ทางทีมวิจัยยังตรวจพบอีกว่า มัลแวร์ดังกล่าวยังมีความสามารถอีกมากมาย เช่น การใช้เทคโนโลยีการเข้ารหัสแบบ AES ECB Encryption (มาพร้อมกับกุญแจ “3e2717e8b3873b29”) เพื่ออำพรางข้อมูลที่จำเป็นต่าง ๆ เช่น ข้อมูลการตั้งค่า (Configuration Data), ข้อมูลการติดตั้ง SQL Database เพื่อการบรรจุคำสั่งต่าง ๆ (โดยทำงานรวมกับ Light.db)

สำหรับปลั๊กอิน 28 ตัวที่มาพร้อมกับมัลแวร์ LightSpy เวอร์ชันล่าสุดนั้นมีดังนี้

- AppDelete

- BaseInfo

- Bootdestroy

- Browser

- BrowserDelete

- cameramodule

- ContactDelete

- DeleteKernelFile

- DeleteSpring

- EnvironmentalRecording

- FileManage

- ios_line

- ios_mail

- ios_qq

- ios_telegram

- ios_wechat

- ios_whatsapp

- KeyChain

- landevices

- Location

- MediaDelete

- PushMessage

- Screen_cap

- ShellCommand

- SMSDelete

- SoftInfo

- WifiDelete

- WifiList

ซึ่งการทำงานของ Plugin บางตัวก็เรียกว่าค่อนข้างร้ายกาจ เช่น “PushMessage” ที่มีความสามารถในการสร้างคำแจ้งเตือนปลอม (Push Notification) ผ่านพอร์ต 8087 และ “ios_mail” ซึ่งใช้ในการแฮกแอปพลิเคชันอีเมลของ NetEase ซึ่งเป็นผู้ใช้บริการด้านอีเมลเจ้าใหญ่ในจีนเป็นต้น เมื่อรวมกับองค์ประกอบอื่น ๆ แล้วทำให้ทางทีมงานวิจัยสันนิษฐานว่ามัลแวร์เวอร์ชันนี้มุ่งเน้นในการโจมตีกลุ่มผู้ใช้งานชาวจีนเป็นหลัก

สำหรับช่องโหว่ดังกล่าวที่ถูกมัลแวร์ใช้งานนั้น ข่าวดีก็คือผู้ใช้งานสามารถปิดช่องโหว่ได้ด้วยการอัปเดต iOS ให้สูงกว่าเวอร์ชัน 13.3 และสำหรับการป้องกันมัลแวร์เข้าเครื่องในอีกระดับหนึ่งนั้น ผู้ใช้งานจะต้องมีการระมัดระวังในการเข้าสู่เว็บไซต์ที่ไม่มีความน่าไว้วางใจ ถึงแม้จะทำการอัปเดตปิดช่องโหว่ไปแล้วก็ตาม

ที่มา : cybersecuritynews.com

Leave a comment