มัลแวร์ที่มุ่งเน้นขโมยข้อมูลสำคัญบนเครื่องของเหยื่อ เช่น รหัสผ่านต่าง ๆ นั้นมีอยู่มากมายหลายตัว ในระดับที่ให้จำชื่อคงจะจำกันได้ไม่หมด และในตอนนี้ก็ได้มีการเปิดตัวมัลแวร์ตัวใหม่ที่พร้อมสร้างความเดือดร้อนให้ผู้ใช้งานอีกครั้งหนึ่ง

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบมัลแวร์ประเภทนกต่อเพื่อปล่อยมัลแวร์ที่ร้ายแรงกว่า หรือ Loader ตัวใหม่ที่มีชื่อว่า ModiLoader หรือ DBatLoader โดยมัลแวร์ตัวดังกล่าวจะมุ่งเน้นการโจมตีไปยังกลุ่มผู้ใช้งานระบบปฏิบัติการ Windows ซึ่งแฮกเกอร์มีจุดประสงค์ในการใช้มัลแวร์ตัวดังกล่าวเพื่อปล่อยมัลแวร์ตัวจริงที่ใช้ในการขโมยข้อมูลของเหยื่อ (Infostealer) อย่าง SnakeKeylogger ลงเครื่องของเหยื่อเพื่อขโมยรหัสผ่านต่าง ๆ

บทความเกี่ยวกับ Malware อื่นๆ

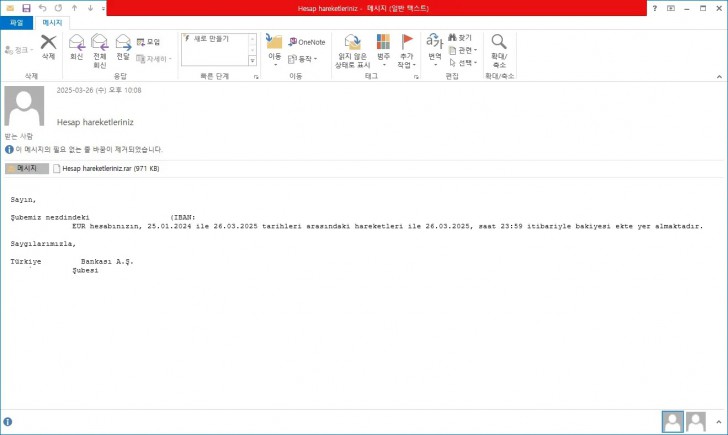

สำหรับการแพร่กระจายของมัลแวร์นั้น แฮกเกอร์จะทำการส่งอีเมลแบบ Phishing โดยปลอมตัวเป็นอีเมลจากธนาคาร (ในที่นี้เป็นธนาคารจากตุรกี) เพื่อหลอกให้เหยื่อทำการเปิดไฟล์บีบอัดนามสกุล RAR ที่แฮกเกอร์อ้างว่าภายในมีเอกสารการทำธุรกรรมอยู่ แต่หลังจากที่เปิดไฟล์ดังกล่าว แทนที่จะเป็นเอกสารตามปกติ กลับเป็นการรันสคริปท์จากไฟล์นามสกุล .BAT ขึ้นมาเพื่อทำการดาวน์โหลดมัลแวร์ ModiLoader (x[.]exe) ลงมาบนโฟลเดอร์ชั่วคราวที่มีการเข้ารหัสด้วยเทคนิค Based-64 ซึ่งเป็นเทคนิคที่ช่วยให้มัลแวร์หลบเลี่ยงการตรวจจับ และตีรวนระบบตรวจจับให้เกิดความสับสน (Obfuscation) ไปในตัว ซึ่งการตีรวนระบบนั้นจะทำผ่านสคริปท์ที่อยู่บนไฟล์ .BAT ถึง 3 ตัว นั่นคือ (5696[.]cmd, 8641[.]cmd, และ neo[.]cmd) นอกจากนั้นสคริปท์เหล่านี้ยังทำหน้าที่ในการฝังตัวมัลแวร์ลงในระบบเพื่อรับประกันว่ามัลแวร์จะทำงานได้ตลอดเวลา (Persistence)

ภาพจาก : https://cybersecuritynews.com/modiloader-malware-attacking-windows-users/

หลังจากที่ตัวมัลแวร์ ModiLoader จัดการระบบให้เข้าที่เข้าทางเป็นที่เรียบร้อย ตัวมัลแวร์จะทำการดาวน์โหลดมัลแวร์ตัวจริง (Payload) ที่มีชื่อว่า SnakeKeylogger ลงมาติดตั้งบนเครื่องของเหยื่อ โดยมัลแวร์ตัวนี้มีประสิทธิภาพในการขโมยข้อมูลที่สูงมาก ตั้งแต่การดักจับข้อมูลที่ถูกพิมพ์ผ่านทางคีย์บอร์ด, ข้อมูลบน Clipboard, ไปจนถึงรหัสผ่านที่ถูกบันทึกไว้อยู่บนเครื่อง แล้วจึงทำการส่งข้อมูลที่ถูกดึงออกมาได้กลับไปยังแฮกเกอร์ผ่านทางวิธีการส่งหลากวิธี ตั้งแต่การส่งผ่านอีเมล ไปจนถึงการใช้ FTP, SMTP, ช่อง Telegram แม้แต่การใช้ Telegram Bot Token (8135369946:AAEGf2HOErFZIOLbSXn5AVeBr_xgB-x1Qmk) เพื่อส่งข้อมูลไปยังเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ทำให้การถูกตรวจจับและแทรกแซงการส่งทำได้ยากอีกด้วย

นอกจากนั้น ทางทีมวิจัยยังได้เปิดเผยวิธีที่มัลแวร์ ModiLoader ใช้ในการหลบเลี่ยงการถูกตรวจจับโดยระบบป้องกัน ซึ่งตัวมัลแวร์นั้นจะใช้คำสั่ง Windows Esentutl ในการคัดลอกไฟล์ cmd[.]exe ในชื่อ alpha.pif พร้อมทั้งสร้างโฟลเดอร์ที่ตั้งชื่อเลียนแบบโฟลเดอร์จำเป็นสำหรับการทำงานของระบบ เพียงแต่มีการเคาะ Spacebar ให้ดูแตกต่างนิดหน่อยเท่านั้น เช่น “C:Windows SysWOW64” นับเป็นการปลอมตัวที่ค่อนข้างแนบเนียนถ้าไม่สังเกตให้ดีเลยทีเดียว อีกทั้ง ซอฟต์แวร์สำหรับตรวจจับไวรัสหลายตัวก็มักจะข้าวโฟลเดอร์ที่มีการเคาะ Spacebar แปลก ๆ ด้วย ทำให้การตรวจจับนั้นทำได้ยากลำบากยิ่งขึ้น

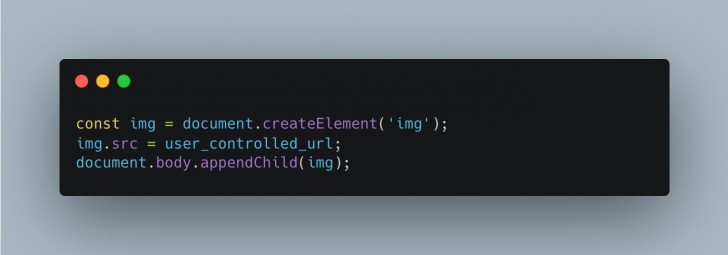

ไม่เพียงเท่านั้น ตัวมัลแวร์ยังมีการสอดแทรกโปรแกรมที่มีชื่อว่า svchost.pif โดยให้โปรแกรมดังกล่าวปลอมแปลงตัวเองเป็น Process ที่มีชื่อว่า easinvoker[.]exe ใช้วิธีการลักลอบโหลดไฟล์ DLL (DLL Sideloading) เพื่อดาวน์โหลดและวางไฟล์ DLL ของมัลแวร์ที่มีชื่อว่า netutils.dll ลงบนโฟลเดอร์เดียวกัน เพื่อล่อให้ Process ดังกล่าวโหลดตัวไฟล์ DLL ขึ้นมา นำไปสู่พฤติกรรมการทำงานที่ผิดปกติของระบบแต่ตรงตามที่แฮกเกอร์ตั้งใจไว้ โดยไฟล์ DLL ดังกล่าวนั้นจะถูกนำไปใช้ในการรันสคริปท์เพิ่มเติม และรันองค์ประกอบต่าง ๆ ของมัลแวร์ในรูปแบบของการทำงานแบบลูกโซ่ ที่ยากที่ระบบตรวจจับจะตรวจเจอ

ที่ร้ายที่สุดคือ ตัวมัลแวร์ ModiLoader ยังมีความสามารถในการปิดระบบรักษาความปลอดภัยบนเครื่องของเหยื่ออีกด้วย โดยการใช้สคริปท์ neo[.]cmd เพื่อทำการคลายไฟล์ powershell[.]exe (ซึ่งถูกตั้งชื่อใหม่เป็น xkn.pif) เพื่อทำการเพิ่มโฟลเดอร์ย่อยลงไปในส่วน Exclusion Path (ส่วนสำหรับการกำหนดข้อยกเว้น) ของ Windows Defender ซึ่งจะส่งผลให้มัลแวร์ทั้งตัว ModiLoader เอง และมัลแวร์อื่น ๆ ที่จะดาวน์โหลดลงมาติดตั้งผ่านมัลแวร์ตัวนี้ถูกยกเว้นจากการถูกตรวจจับทั้งหมด

จะเห็นได้ว่าการดาวน์โหลดไฟล์อย่างไม่ระมัดระวังนั้น สามารถสร้างอันตรายต่อทั้งระบบ และตัวผู้ใช้งานอย่างเป็นลูกโซ่ได้อย่างไร ? ดังนั้น ทางทีมข่าวขอแนะนำให้ผู้อ่านนั้นมีความระมัดระวังอย่างยิ่งยวดในการดาวน์โหลดไฟล์ ไม่ว่าจะจากอีเมล หรือ แหล่งอื่นใด เพื่อความปลอดภัยของตัวผู้อ่านเอง

ที่มา : cybersecuritynews.com

Leave a comment