macOS นั้นอาจมีความขึ้นชื่อในด้านความปลอดภัย แต่ในช่วงระยะหลังนี้ก็ได้มีข่าวเรื่องช่องโหว่ความปลอดภัย ความเสี่ยงในการถูกแฮก รวมไปถึงมัลแวร์มากขึ้นทุกวัน

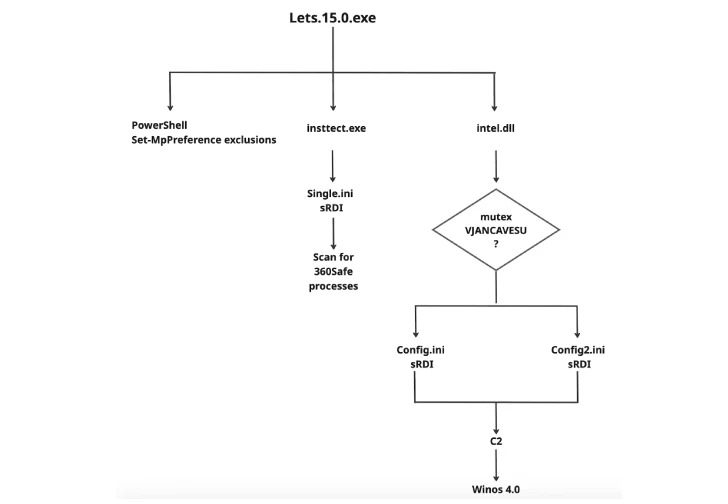

จากรายงานโดยเว็บไซต์ Cyber Security News ได้กล่าวถึงการตรวจพบช่องโหว่ความปลอดภัยบนแอปพลิเคชัน Cursor ซึ่งเป็นแอปสำหรับการใช้ AI ในการช่วยเขียนโค้ดยอดนิยมบน macOS โดยช่องโหว่ดังกล่าวนั้นจะส่งผลให้มัลแวร์สามารถฝ่าระบบป้องกัน Transparency, Consent, and Control (TCC) บน macOS ซึ่งจะส่งผลให้มัลแวร์ หรือแฮกเกอร์สามารถเข้าถึงข้อมูลสำคัญต่าง ๆ บนเครื่องของเหยื่อ ไปจนถึงการแอบบันทึกหน้าจอ อัดเสียงผ่านไมโครโฟน หรือแม้แต่การเปิดกล้องของเหยื่อโดยไม่ได้รับอนุญาตได้ ซึ่งช่องโหว่ดังกล่าวสามารถนำไปใช้ได้กับรูปแบบการโจมตีแบบเข้าถึงระบบอย่างเงียบ ๆ โดยไม่ต้องพึ่งพาการตอบโต้ใด ๆ จากเหยื่อ ไปจนถึงการใช้วิธีการหลอกลวงแบบวิศวกรรมทางสังคม (Social Engineering) เพื่อหลอกขอสิทธิ์การใช้งาน (Permission) จากเหยื่อผ่านทางการเนียนเป็นแอปพลิเคชันทั่วไปที่ดูไม่มีพิษภัย

บทความเกี่ยวกับ macOS อื่นๆ

ในเชิงเทคนิคนั้น มาจากการที่แอปพลิเคชัน Cursor นั้นถูกตั้งค่า (Configuration) ให้เป็นแอปพลิเคชันในรูปแบบ Electron Application พร้อมอนุญาตให้ใช้งาน Fuse ในส่วนของ RunAsNode ได้ โดยการตั้งค่าดังกล่าวนั้นถูกตรวจพบโดยทีมวิจัยผ่านทางการใช้คำสั่ง

npx @electron/fuses read –app

“/Applications/Cursor.app/Contents/MacOS/Cursor”

โดยในส่วนของการที่ตัวแอปอนุญาตให้สามารถ RunAsNode ได้นี่เอง ทำให้แฮกเกอร์สามารถตั้งค่าของตัวไฟล์ Launch Agent สำหรับการรันมัลแวร์ด้วยการใช้ประโยชน์จากค่าตัวแปร ELECTRON_RUN_AS_NODE ซึ่งการใช้ประโยชน์จากสภาพแวดล้อมของการทำงานแบบ Run As Node ดังกล่าวนั้น แฮกเกอร์จะสามารถใช้งานได้ด้วยการสร้างไฟล์ Plist สำหรับการใช้งานในการนี้โดยเฉพาะ วางไว้ในโฟลเดอร์ ~/Library/LaunchAgents/ เพื่อเปิดทางให้สามารถรัน JavaScript ที่ต้องการผ่านทางแอปพลิเคชัน Cursor

ภาพจาก: https://cybersecuritynews.com/vulnerability-in-popular-macos-app-cursor/

ทางทีมวิจัยยังได้ยกตัวอย่างวิธีการที่มัลแวร์จะสามารถเข้าถึงโฟลเดอร์ที่ถูกคุ้มกัน (Protected Folder) ได้ เพียงการให้ Launch Agent รัน /Applications/Cursor.app/Contents/MacOS/Cursor พร้อมทั้งเพิ่มพารามิเตอร์ -e ตามด้วยโค้ด JavaScript เช่น require(‘child_process’).execSync(‘ls -la $HOME/Documents > /tmp/Documents.txt 2>&1’) ก็จะส่งผลให้แอปพลิเคชัน Cursor กลายเป็นตัวกลางในการรันสคริปท์อันตรายต่าง ๆ โดยที่ลวงหลอกให้ตัวระบบป้องกันเข้าใจว่าโค้ดดังกล่าวนั้นมาจากแอปปกติที่ไม่มีอันตรายแต่อย่างใด แทนที่จะมองเห็นเป็นมัลแวร์จากภายนอกที่ต้องถูกกำจัดโดยไว

ที่มา : cybersecuritynews.com

Leave a comment