macOS นั้นถึงแม้จะมีระบบป้องกันอันแข็งแกร่งตามแบบฉบับของ Apple แต่แฮกเกอร์ก็ไม่ลดละความพยายามในการที่จะทำให้มัลแวร์สามารถเข้าถึงเครื่องที่ใช้งาน macOS ได้ไม่ว่าจะด้วยวิธีการใด

จากรายงานโดยเว็บไซต์ Cyber Security News ได้รายงานถึงการตรวจพบการใช้งานมัลแวร์นกต่อ (Loader) ที่มีชื่อว่า “ReaderUpdate” ในการนำมาใช้เป็นเครื่องมือสามารถปล่อยมัลแวร์อื่น ๆ ลงบนเครื่องเป้าหมายที่ใช้งานระบบปฏิบัติการ macOS ต่อไป ซึ่งการค้นพบดังกล่าวนั้นเป็นผลงานของทีมวิจัยจาก SentinelOne บริษัทผู้เชี่ยวชาญด้านการพัฒนาเครื่องมือป้องกันภัยไซเบอร์ โดยทางทีมวิจัยได้เปิดเผยว่า มัลแวร์ดังกล่าวนั้นถูกใช้งานมาตั้งแต่ปี ค.ศ. 2020 (พ.ศ. 2563) แล้ว แต่ไม่ถูกตรวจจับได้จนกระทั่งเร็ว ๆ

บทความเกี่ยวกับ Malware อื่นๆ

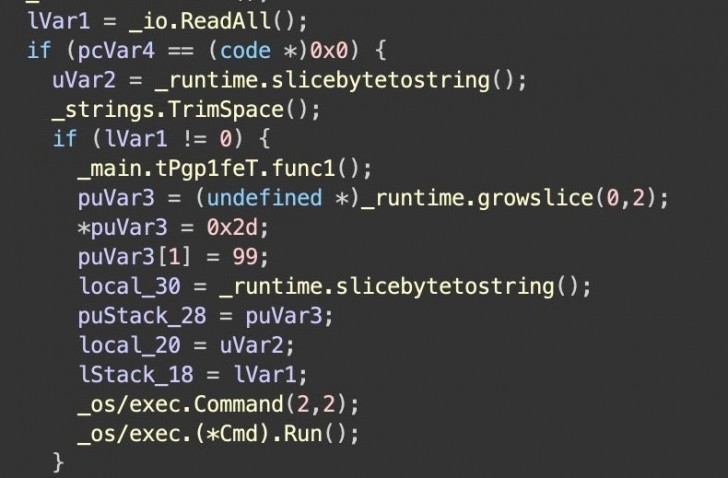

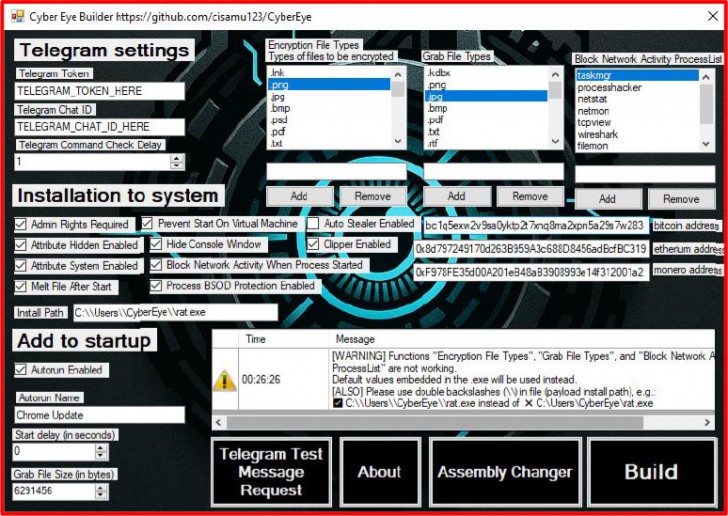

สำหรับข้อมูลในเชิงเทคนิคของมัลแวร์ดังกล่าวนั้น ตัวมัลแวร์ “ReaderUpdate” ดั้งเดิมถูกเขียนขึ้นบนพื้นฐานของภาษา Python และถูกนำมารวบรวม Compiled เป็นไฟล์ติดตั้งในรูปแบบ Python Binary โดยในภายหลังได้ถูกขยายสายพันธุ์ไปในรูปแบบของภาษาโปรแกรมหลากรูปแบบ ไม่ว่าจะเป็น Nim, Rust Crystal และล่าสุดคือ Go ซึ่งตัวไฟล์นั้นจะแอบอ้างว่าเป็นแอปพลิเคชันแบบ 3rd Party ที่มีชื่อว่า “DragonDrop” แหล่งข่าวกล่าวว่ามีแอปพลิเคชันที่ถูกแอบอ้างมากกว่านี้ แต่ไม่ได้บอกชื่อไว้ โดยแต่ละเวอร์ชัน ไฟล์จะมีขนาดที่ต่างกัน ดังนี้ Python 5.6MB, Go 4.5MB, Crystal 1.2MB และ Rust 400KB ส่วน Nim มีขนาดไฟล์ที่เล็กสุดอยู่ที่ 166KB เท่านั้น

ภาพจาก : https://www.sentinelone.com/blog/readerupdate-reforged-melting-pot-of-macos-malware-adds-go-to-crystal-nim-and-rust-variants/

ซึ่งในระหว่างการติดตั้งนั้น มัลแวร์จะทำการเก็บข้อมูลระบบของเหยื่อด้วยการใช้คำสั่ง system_profiler SPHardwareDataType บนระบบของเหยื่อเพื่อที่จะส่งกลับไปยังเซิร์ฟเวอร์ในขั้นตอนถัด ๆ ไป แล้วตัวมัลแวร์จะเริ่มทำการสร้างฐานเพื่อการฝังตัว และรับประกันในการทำงานบนระบบตลอดเวลา หรือ Persistence ไว้ด้วยการสร้างโฟลเดอร์พิเศษที่มีชื่อว่า

~/Library/Application Support//

~/Library/LaunchAgents/com..plist

หลังจากนั้นตัวมัลแวร์ก็จะสร้าง LaunchAgent (คำสั่งที่ใช้ในการรันตอนบูทเครื่อง) เพื่อรับประกันว่าตัวมัลแวร์จะทำงานทุกครั้งเมื่อผู้ใช้งานเปิดเครื่องขึ้นมา ในรูปแบบ Plist File ที่มีลักษณะโครงสร้างภายในดังนี้

Label

com.etc

KeepAlive

RunAtLoad

Program

/Users/[username]/Library/Application Support/etc/etc

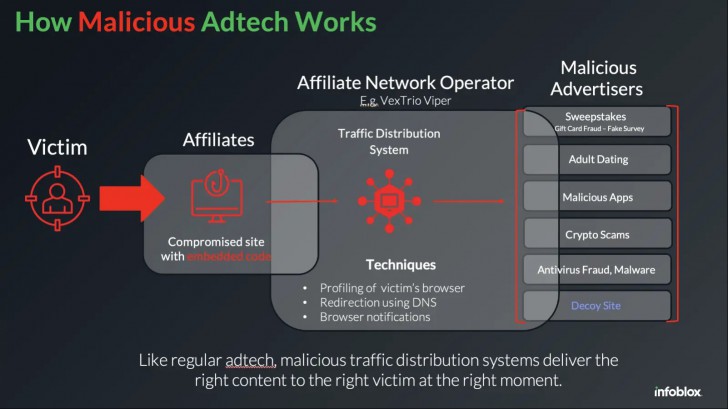

โดยหลังจากที่ตัวมัลแวร์ได้ทำการติดตั้งลงบนระบบอย่างสมบูรณ์ พร้อมทั้งสร้างฐานเพื่อการคงอยู่ในระบบเป็นที่เรียบร้อยแล้ว ตัวมัลแวร์ก็จะเริ่มทำการติดต่อกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) เพื่อดาวน์โหลดมัลแวร์ตัวถัดไปตามที่แฮกเกอร์ผู้ก่อการลงมาติดลงบนเครื่องของเหยื่อเป็นขั้นตอนถัดไป โดยมัลแวร์ที่ดาวน์โหลดลงมาติดตั้งที่เป็นที่นิยมมากที่สุดคือ Genieo (หรือ DOLITTLE) ซึ่งเป็นมัลแวร์ประเภทปล่อยโฆษณาที่ไม่ต้องการลงสู่เครื่องของเหยื่อ หรือ Adware แต่ถึงมัลแวร์ตัวนี้จะดูไม่สามารถก่อภัยที่หนักมากได้ ทางทีมวิจัยก็เตือนว่า แฮกเกอร์สามารถส่งมัลแวร์ที่ร้ายแรงยิ่งกว่าตัวดังกล่าวลงสู่เครื่องผ่านมัลแวร์นกต่อนี้ได้ด้วย

ในส่วนของการวิเคราะห์เชิงลึกนั้น ทางทีมวิจัยได้พบว่าตัวมัลแวร์มีการใช้โดเมนหลายแห่งเป็นโครงสร้างพื้นฐานในการทำงานของมัลแวร์ดังกล่าว เช่น entryway[.]world, airconditionersontop[.]com, และ streamingleaksnow[.]com เป็นต้น โดยทางทีมวิจัยเผยว่า URLs เหล่านี้เป็นเพียงส่วนหนึ่งของโดเมนจำนวนมากที่พัวพันกับมัลแวร์ดังกล่าวเท่านั้น

สำหรับการป้องกัน ผู้ใช้งาน macOS จะต้องมีความระมัดระวังทุกครั้งที่มีการติดตั้งแอปพลิเคชันแบบ 3rd Party โดยเฉพาะเมื่อแอปพลิเคชันเหล่านั้นมาจากแหล่งที่ไม่น่าไว้วางใจ เพราะมีความเป็นไปได้สูงที่จะมีการแถมมัลแวร์มาด้วย

ที่มา : cybersecuritynews.com

Leave a comment