การเป็นแฮกเกอร์เข้ายึดครองทำลายระบบของเหยื่อนั้น อาจดูเท่ น่าตื่นเต้น ในสายตาผู้ที่อยากเป็นอาชญากรมือใหม่ หรือวัยรุ่นอยากลองของหลายราย ในระดับที่แสวงหาเครื่องมือมาทำบ้าง แต่สิ่งที่หลายคนไม่ทราบก็คือ อาชญากรรมไซเบอร์อาวุโสอาจจะไม่ได้ต้องการสนับสนุนรุ่นใหม่ขนาดที่คิดไว้

จากรายงานโดยเว็บไซต์ Bleeping Computer ได้มีการรายงานถึงรูปแบบการหลอกลวงเหยื่อของแฮกเกอร์ที่เป็นรูปแบบที่ค่อนข้างประหลาด แตกต่างจากแคมเปญอื่น โดยแคมเปญดังกล่าวนั้นเป็นการมุ่งเน้นไปยังกลุ่มแฮกเกอร์มือใหม่ หรือ Script Kiddies ซึ่งเป็นกลุ่มคนที่มีความรู้ความสามารถในเชิงการเจาะระบบ แต่ความรู้ และประสบการณ์ยังมีไม่มากมายนัก ซึ่งกลุ่มแฮกเกอร์ที่มีประสบการณ์ระดับสูงได้ทำการหลอกลวงให้เหล่ามือใหม่ ดาวน์โหลดเครื่องมือสำหรับการสร้างมัลแวร์ (Malware Builder) โดยอ้างว่าสามารถช่วยในการสร้างมัลแวร์ประเภทเข้าถึงระบบจากระยะไกล (RAT หรือ Remote Access Trojan) แต่แทนที่จะเป็นการช่วยสร้างมัลแวร์ กลับเป็นการฝังมัลแวร์ลงเครื่องของเหล่ามือใหม่เสียเอง

บทความเกี่ยวกับ Hacker อื่นๆ

ซึ่งการค้นพบดังกล่าวนั้นเป็นผลงานของทีมวิจัยจาก CloudSEK ซึ่งเป็นบริษัทผู้เชี่ยวชาญด้านการพัฒนาเครื่องมือปัญญาประดิษฐ์ (AI) เพื่อตรวจจับภัยไซเบอร์ โดยทีมวิจัยได้ออกมาเปิดเผยว่า กลุ่มแฮกเกอร์อาวุโสดังกล่าวนั้นได้ทำการเผยแพร่เครื่องมือสร้างมัลแวร์ปลอมตามช่องทางต่าง ๆ จำนวนมาก โดยเฉพาะอย่างยิ่งทางช่องทาง GitHub ซึ่งเป็นคลังฝากไฟล์ดิจิทัล (Repo หรือ Repository) ยอดนิยม และทางแอปแชทชื่อดัง Telegram โดยทางผู้ก่อการอ้างว่า เครื่องมือ XWorm RAT builder จะสามารถช่วยให้แฮกเกอร์ที่ดาวน์โหลดไปนั้น สามารถสร้างมัลแวร์ในชื่อเดียวกันได้อย่างง่ายดาย ทั้งยังเป็นการแจกให้ใช้งานฟรีแบบไม่ต้องเสียเงิน ซึ่งผิดวิสัยเครื่องมือสำหรับสร้างมัลแวร์โดยทั่วไปที่มีการคิดค่าใช้จ่ายในระดับพอสมควร แต่พอติดตั้ง กลับกลายเป็นการฝังมัลแวร์ชื่อเดียวกันลงสู่เครื่อง

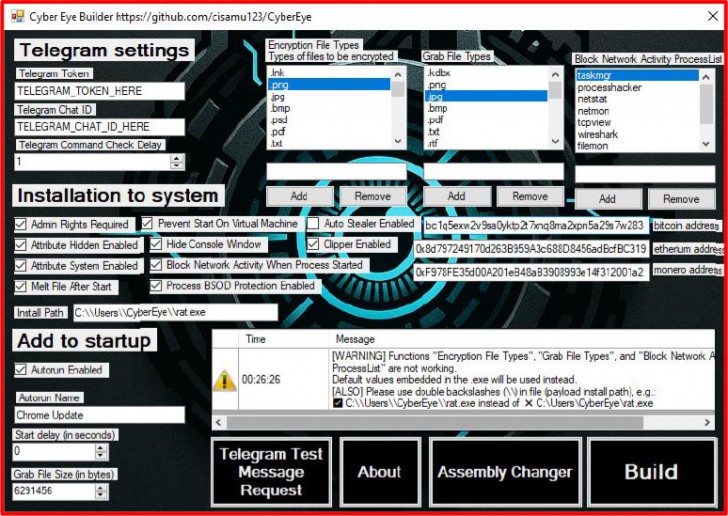

สำหรับการทำงานของมัลแวร์ตัวดังกล่าวนั้น หลังจากที่เหยื่อได้ทำการติดตั้งลงเครื่องแล้ว ตัวมัลแวร์จะทำการตรวจสอบในส่วนของ Windows Registry ว่ามีการรัน Virtual Environment อยู่หรือไม่ ถ้าตรวจพบ มัลแวร์ก็จะสั่งหยุดการรันดังกล่าวทันที และถ้ามัลแวร์ตรวจระบบแล้วว่ามีความเหมาะสมสำหรับการฝังตัวลงในเครื่อง ตัวมัลแวร์ก็จะทำการดัดแปลงส่วนของ Registry เพื่อรับประกันว่ามัลแวร์จะสามารถคงตัวรันอยู่บนระบบได้ (Persistence)

ภาพจาก : https://www.bleepingcomputer.com/news/security/hacker-infects-18-000-script-kiddies-with-fake-malware-builder/

หลังจากที่มัลแวร์ฝังตัวลงเครื่องเป็นที่เรียบร้อยแล้ว มัลแวร์ก็จะทำการสื่อสารกับเซิร์ฟเวอร์ควบคุม (C2 หรือ Command and Control) ซึ่งเป็นบอทอยู่ในแอปแชท Telegram ผ่านทาง Telegram bot ID และ Token โดยในการสื่อสารครั้งแรกนั้นจะเป็นการลงทะเบียนเลขรหัสเครื่องที่ติดมัลแวร์ดังกล่าว เมื่อลงทะเบียนเสร็จ มัลแวร์ก็จะเริ่มทำการขโมยข้อมูลสำคัญต่าง ๆ บนเครื่องทันที เช่น ข้อมูลระบบของเครื่อง, Token สำหรับในการล็อกอินเข้าใช้งานแอปพลิเคชันแชท Discord, และ ตำแหน่งที่อยู่โดยอ้างอิงจากหมายเลข IP Address เป็นต้น โดยจะเป็นการส่งกลับไปยังเซิร์ฟเวอร์ C2 ที่ได้กล่าวมาข้างต้น

ไม่เพียงเท่านั้น ทางทีมวิจัยยังได้ตรวจพบคำสั่งสำหรับใช้ในการสั่งการมัลแวร์ดังกล่าวถึง 56 คำสั่ง โดยมีคำสั่งที่มีความอันตรายสูงมากถึง 7 คำสั่งด้วยกัน อันได้แก่

- /machine_id*browsers – คำสั่งสำหรับสั่งการขโมยรหัสผ่านต่าง ๆ ไฟล์ Cookies และข้อมูลบนเว็บเบราว์เซอร์

- /machine_id*keylogger – คำสั่งสำหรับการบันทึกการพิมพ์ทั้งหมดของเหยื่อที่พิมพ์ลงไปบนเครื่อง

- /machine_id*desktop – คำสั่งสำหรับการบันทึกหน้าจอของเหยื่อ

- /machine_id*encrypt* – คำสั่งสำหรับการเข้ารหัสเพื่อล็อกไฟล์ทั้งหมดบนเครื่อง โดยจะสามารถปลดล็อกได้เมื่อใส่รหัสผ่านที่แฮกเกอร์ทำการตั้งขึ้นมาเท่านั้น

- /machine_id*processkill* – คำสั่งสำหรับการหยุดการทำงานของ Process ตามชื่อที่ระบุไว้ โดยความสามารถนี้ครอบคลุมถึงการระงับการทำงานของ Process ของโปรแกรมรักษาความปลอดภัยบนเครื่อง

- /machine_id*upload* – คำสั่งสำหรับการส่งออกไฟล์ตามชื่อที่กำหนดไปยังเซิร์ฟเวอร์ C2

- /machine_id*uninstall – คำสั่งสำหรับถอนการติดตั้งมัลแวร์ออกจากเครื่องเพื่อกลบร่องรอย

แต่ก็ยังมีข่าวดี นั่นคือ ทางทีมวิจัยได้ใช้ช่องโหว่ของการทำงานของมัลแวร์ดังกล่าว เพื่อสร้างคำสั่งสำหรับหยุดการทำงาน (Kill Switch) ทำการถอนการติดตั้งมัลแวร์ออกจากเครื่องของเหยื่อไปได้จำนวนมาก พร้อมทั้งได้แจ้งเตือนต่อผู้ที่ริอยากจะเป็นแฮกเกอร์ในรูปแบบอาชญากรไซเบอร์ไว้ว่า “ไม่มีสัจจะในหมู่โจร”

ที่มา : www.bleepingcomputer.com

Leave a comment